Home » Blog (Page 13)

Category Archives: Blog

O que é TI ( Tecnologia da Informação) ?

Podemos definir TI, Tecnologia da Informação, como todas as atividades e recursos tecnológicos utilizados para a gestão da informação dentro de uma organização, seja ela privada ou pública. Essa gestão compreende desde a transformação dos dados em informações, armazenamento, transmissão, acesso e uso das mesmas pelos usuários.

Podemos definir TI, Tecnologia da Informação, como todas as atividades e recursos tecnológicos utilizados para a gestão da informação dentro de uma organização, seja ela privada ou pública. Essa gestão compreende desde a transformação dos dados em informações, armazenamento, transmissão, acesso e uso das mesmas pelos usuários.

Muitos empresários ainda sub-utilizam os recursos computacionais disponíveis dentro de uma empresa, usando muitas vezes apenas o básico para atividades simples. Com isso, as informações geradas são utilizadas apenas para consultas e controles rotineiros, sendo que as mesmas poderiam estar sendo utilizadas para auxiliar os gestores na tomada de decisões, destacando a empresa no mercado e ganhando competitividade.

O uso da TI pode, sem dúvida, gerar um diferencial para a empresas, economizando recursos materiais e humanos, otimizando processos e, principalmente, reduzindo custos. É necessário que se entenda que o investimento nesta área não pode ser considerado uma despesa, mas sim um investimento que dará fôlego a empresa para se manter no mercado.

A contratação de uma empresa especializada para consultoria na área de TI ou a contratação de um profissional, pode auxiliar a empresa na definição das melhores tecnologias que podem ser adquiridas, implantadas ou desenvolvidas dentro da empresa. Desta forma a adoção das tecnologias não será feita apenas por uma questão de modismo, mas sim baseado numa estratégia que estará alinhada com os objetivos da empresa.

Prof. MSc. Gustavo Gonzalez.

Como criar uma senha segura !

É fato que hoje em dia nós somos obrigados a guardar dezenas de senhas para uso em nossas rotinas de trabalho e na vida pessoal, é senha de banco, senha de eMail, senha para desbloquear celular, entre tantas outras. Ocorre que por uma questão de comodidade nós acabamos criando senhas com combinações muito simples ou até mesmo utilizando a mesma senha por anos. Este tipo de conduta é que acaba facilitando e muito a invasão de contas de eMail, sites ou sistemas.

É fato que hoje em dia nós somos obrigados a guardar dezenas de senhas para uso em nossas rotinas de trabalho e na vida pessoal, é senha de banco, senha de eMail, senha para desbloquear celular, entre tantas outras. Ocorre que por uma questão de comodidade nós acabamos criando senhas com combinações muito simples ou até mesmo utilizando a mesma senha por anos. Este tipo de conduta é que acaba facilitando e muito a invasão de contas de eMail, sites ou sistemas.

No livro “A Arte de Enganar”, Kevin Mitnick desmistifica que descobrir senhas é um trabalho apenas para hackers super inteligentes, hoje existem formas simples de quebrar senhas como a utilização de vírus (Cavalo de Tróia) que são enviados ou até mesmo de maneiras simples quando, por exemplo, o usuário grava a senha no navegador para agilizar o acesso a sistemas. Este tipo de procedimento acaba facilitando o acesso por pessoas não autorizadas.

Vale lembrar também que grande parte das invasões ocorre internamente, dentro da própria empresa. São funcionários descontentes ou mal intencionados que se aproveitam da ingenuidade de outros usuários.

Bom, para quem deseja criar senhas mais complexas e reduzir os riscos de ter suas contas invadidas, segue algumas dicas:

1.Sempre utilize no início ou no final algum caracter especial, como @, &, $ ou %

2.Não utilize sequencias como 123 ou abc.

3.Sempre utilize uma ou duas letras maiúsculas

4.Para ajudar na criação da senha, pense em um frase ou filme que você gosta muito e utilize as inicias de cada palavra. Por exemplo: “De volta para o Futuro”. A senha poderia ser $Dvpof1976 (Não sei se este foi o ano correspondente que o ator voltou no tempo, rs).

5.Se puder fazer uma pequena variação nas senhas entre sites também é interessante, pois caso uma senha seja descoberta você reduz o risco que outros sistemas também sofram ataque. Muitas vezes os hackers invadem sistemas mais vulneráveis pois sabem que a maior parte dos usuários repete as senhas, portanto a chance da senha do seu Facebook ser a mesma é muito alta.

6.Evite digitar sua senha em sites menos conhecidos ou de menor relevância. Crie uma senha só para este tipo de site. Ocorre que sites menos expressivos correm mais risco de invasões pelo simples motivo de menores investimento em segurança.

Bom, espero que estas dicas tenham ajudado, se gostou compartilhe com seus amigos e com o pessoal da empresa. Sugestões para complementar este texto são muito bem vindas.

Abraços.

Prof. Msc. Gustavo Gonzalez.

Todos os firewalls e protocolos de criptografia do mundo nunca serão suficientes para deter um hacker decidido a atacar um banco de dados corporativo ou um empregado revoltado determinado a paralisar um sistema. Neste livro, um ‘hackers’ famoso, Kevin D. Mitnick, fornece cenários realistas de conspirações, falcatruas e ataques de engenharia social aos negócios – e suas consequências. Ele explora o motivo pelo qual cada ataque aos sistemas foi tão bem-sucedido e como ele poderia ter sido evitado. (Livraria Cultura)

Fórmulas excel: como usar a função SE, Parte 1

Olá ! A video aula de hoje vai mostrar como usar a função SE() do EXCEL para tratar uma condição. Avaliando um valor a função vai verificar se a condição é VERDADEIRA ou FALSA, para cada uma das opções uma ação pode ser tomada. No exemplo de hoje vou mostrar a função sendo aplicada em uma planilha de notas.

Se a dica foi útil, clique em curtir e compartilhe com seus amigos.

Como descobrir o que falam da minha empresa na internet ?

Com as ferramentas disponíveis na internet, ficou muito mais fácil descobrir o que andam falando sobre sua empresa, produto ou serviço nos meios digitais. Utilizando o Google Alert você poderá:

- Saber o que falam da sua empresa.

- Monitorar sites que citam sua empresa.

- Monitorar ações de concorrentes.

- Monitorar assuntos relacionados com sua área.

- Monitorar qualquer tipo de palavra-chave, em diferentes portais.

O Google Alert é

- Uma ferramenta de fácil configuração.

- Permite configuração dos tipos de resultados e frequencia dos alertas.

- Os alertas sao enviados automaticamente no seu eMail.

Veja como configurar no video abaixo:

Fórmulas do Excel: como fixar uma célula

Aprenda nesta aula a como fixar uma célula para poder criar fórmulas mais inteligente

Nesta video aula vou ensinar a utilizar uma ferramenta do EXCEL para travar células. Este recurso deve ser utilizado sempre que você precisa fazer referência a algum valor fixo na planilha, que não se pode movimentar no momento em que uma fórmula for copiada para os lados. Se gostou da dica, compartilhe e curta o video.

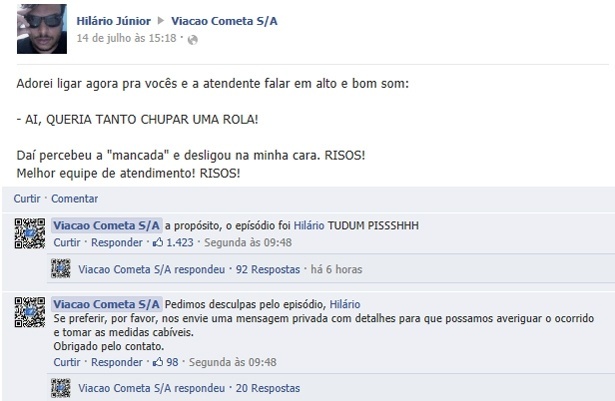

O Caso da Viação Cometa na Internet

Uma das coisas que mais gosto nas aulas de Pós Graduação é dar exemplos atuais aos meus alunos sobre o uso das redes sociais nas empresas. Eu sempre digo que os usuários já sabem usar muito bem os meios digitais para reclamar ou elogiar algo, mas as empresas ainda estão engatinhando nesse meio. São poucas as empresas que criam canais de comunicação com seus clientes nas redes sociais, e quando fazem, muitas não dão a atenção devida ou não tem um profissional exclusivo para isso, normalmente é alguém da empresa que assume mais uma tarefa.

Esta semana me deparei com mais um “case” interessante para compartilhar, foi o caso que ocorreu com o SAC da Viação Cometa. Um cliente chamado Hilário Junior ligou para o Serviço de Atendimento ao Cliente com o objetivo de alterar a data de uma passagem, mas ao ser atendido escuta logo no início a atendente fazendo um comentário com alguém: “Ai, queria tanto chupar uma rola !”. Imagino a surpresa do cliente.

Após o ocorrido o usuário foi a FanPage da empresa e comentou a situação constrangedora. A social media (pessoa responsável pela gestão das redes sociais) deu uma resposta politicamente correta, seguindo provavelmente um padrão da empresa, mas também fez um comentário que provavelmente foi a cereja do bolo, “A propósito, o episódio foi Hilário TUDUM PISSSHHH”. Foi uma forma “diferente” de tratar um problema que poderia gerar um repercussão maior na internet. No final das contas a situação vira mais um “case” de uso das redes sociais pelas empresas !

Minha opinião sobre o ocorrido é que as empresas devem saber conduzir de forma diferente as situações que se colocam em redes sociais, pois estas são compartilhadas rapidamente e seu impacto muitas vezes não é levado em consideração pela direção da empresa. Além disso, não é qualquer um que pode estar conduzindo estas mídias, devem ser profissionais preparados e experientes, que conheçam muito bem a empresa para saber interagir com seus usuários.

Como gravar mensagens do iphone

Para quem gosta de trocar mensagens pelo celular, o famoso SMS ou Torpedo, provavelmente já se perguntou como poderia fazer para gravar todas as conversas trocadas. Bom, esta semana um amigo me perguntou justamente como fazer isso em um IPhone. Como eu ainda não sou proprietário de um eu não soube responder de imediato mas pesquisando na internet acabei encontrando um aplicativo chamado “Tansee iPhone Transfer SMS”.

Segue o link do aplicativo: http://www.tansee.com/iphonetransfersms.html

Segue o link de um manual do aplicativo: http://www.transfer-iphone-recovery.com/transfer-sms-from-iphone-to-computer.html

Na internet nada se cria, tudo se copia ? Direitos propriedade intelectual

O acesso a internet e as teclas CTRL C e CTRL V criaram um mercado de “cópia” de conteúdo sem controle e com volumes impressionantes, tanto para textos quanto para imagens. Conteúdos originais são criados por poucos na internet, mas a cópia destas produções acabam sendo feitas por uma grande quantidade de usuários. Isto ocorre por vários motivos mas, basicamente, é estimulado pela facilidade de se copiar conteúdos quanto pela falta de informação sobre direito autoral.

O acesso a internet e as teclas CTRL C e CTRL V criaram um mercado de “cópia” de conteúdo sem controle e com volumes impressionantes, tanto para textos quanto para imagens. Conteúdos originais são criados por poucos na internet, mas a cópia destas produções acabam sendo feitas por uma grande quantidade de usuários. Isto ocorre por vários motivos mas, basicamente, é estimulado pela facilidade de se copiar conteúdos quanto pela falta de informação sobre direito autoral.

Neste artigo vou explicar tecnicamente como alguns sites estão utilizando a cópia de conteúdo para gerar “lucros” e como isso pode ser entendido pela justiça. Provavelmente este assunto não tenha ganhado destaque nas mídias pois ainda é desconhecido por muitos e o controle sobre isto demanda trabalho e paciência. Para colaborar com este texto, o Dr. João Carmelo fará suas considerações do ponto de vista jurídico buscando orientar os leitores a entender melhor o que é correto ou não neste meio digital.

BLOGS

Criar um blog é muito simples e rápido, mas gerar seu conteúdo dá trabalho. Existem milhares de blogs na internet, sobre diferentes assuntos, atualizados diariamente. Mas o que motiva alguém a escrever um blog é o seu retorno, pois um blog com grande visibilidade significa que ele terá um potencial para atrair leitores de um determinado segmento e isso pode gerar lucros com anúncios ou programas de afiliados.

Ambos os meios citados, anúncios e afiliados, dependem de acessos dos usuários para terem retorno. Para gerar este acesso o blog precisa ter conteúdo para que este seja mapeado pelos mecanismos de busca, mostrando seu link preferencialmente nos primeiros resultados.

REDES SOCIAIS

Além de um blog, outro meio de conseguir grandes acessos são as redes sociais. Ferramentas como o Facebook permitem criar comunidades de seguidores interessados em um determinado assunto. Postando com certa frequência conteúdos de interesse do grupo e o compartilhamento das informações pelos próprios membros, o aumento do tráfego e, consequentemente, da audiência, será possível explorar financeiramente estes acessos com o oferecimento de produtos e serviços de maneira segmentada.

O PROBLEMA

Para alimentar seus blogs e comunidades em redes sociais, muitos usuários se utilizam de conteúdos de terceiros, copiando seus textos e imagens. Ocorre que muitos destes usuários não citam os autores, links originais ou simplesmente omitem esta informação, o que é mais grave. Além disso, mesmo citando o autor, é necessário ter uma autorização do mesmo para uso do conteúdo.

Desta forma, estes usuários estão se utilizando de conteúdos de terceiros para conseguir manter seu volume de acessos e obter lucros por meios de propaganda segmentada.

COMO DESCOBRIR

Para descobrir se algum texto seu está sendo utilizado de forma indevida existe um mecanismo muito simples que eu utilizo por exemplo para descobrir quando algum aluno copiou o trabalho da internet, ou pelo menos parte dele. Basta você escolher um pequeno trecho do texto e colocar nas pesquisas do Google, mas coloque a frase entre aspas, assim o Google pesquisará a frase idêntica, entre 5 a 10 palavras são suficientes. Recomendo que você utilize um trecho qualquer do seu texto, mas não o título, pois este normalmente é alterado.

O JURÍDICO

Passo a palavra para o Dr. João Carmelo, que falará mais sobre este tema do ponto de vista jurídico:

“O tema sobre a questão do direito autoral na internet apresenta situações jurídicas complexas, pois atualmente o Direito brasileiro não possui uma lei especifica no assunto, porém a jurisprudência dos Tribunais destacam sua importância, principalmente quando alguém interessado em publicar algo valendo-se do plágio, acaba copiando uma matéria ligada ao seu tema. Mas, para vc. obter um respaldo jurídico, necessário se faz obter uma autorização do autor, para que possa estar respaldado juridicamente, caso contrário, responderá processos criminais e indenizatórios. Importante destacar, que a pesquisa, quando indica a fonte originária, ela possui semelhanças de autorização, mas não significa que a pessoa tenha dado autorização, mas servirá de respaldo, desde que tenha trabalhado com a fonte inclusive mencionando seu ponto de vista. Assim, para evitar qualquer prejuízo futuro, o importante é que tenha a autorização do autor, pois dessa forma servirá de respaldo além da tranqüilidade para ambas as partes.”

Colaboração neste texto: Dr. João Carmelo, Alonso Advocacia

Saiba todos os serviços que você utiliza do Google em um só lugar !

Nos próximos POSTS vou fazer alguns apontamentos de itens interessantes que eu tenho encontrado na “Política de Privacidade” do Google. Já que ninguém lê essa política, nem os termos que adesão aos serviços, vou tentar fazer um resumo dos principais tópicos que podem interessar aos usuários.

Aqui eu encontrei um DASHBOARD aonde você consegue visualizar todos, mas todos os serviços vinculados à sua conta do Google. É uma ferramenta interessante, pois aqui eu achei inclusive um blog antigo que eu tinha que eu imaginava que já estava até cancelado.

Clique no link abaixo e faça login com sua conta no Google.

https://www.google.com/dashboard/?hl=pt-BR

Veja um exemplo de tela que você terá !

Se você gostou deste POST, compartilhe com seus contatos e ajude nosso blog !